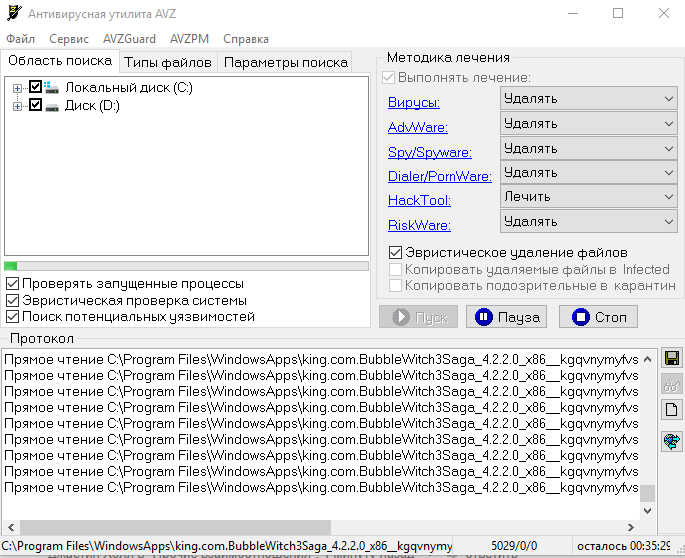

AVZ нашел перехват логи прилагаются. Винду переуступил, жесткие были отформатированы

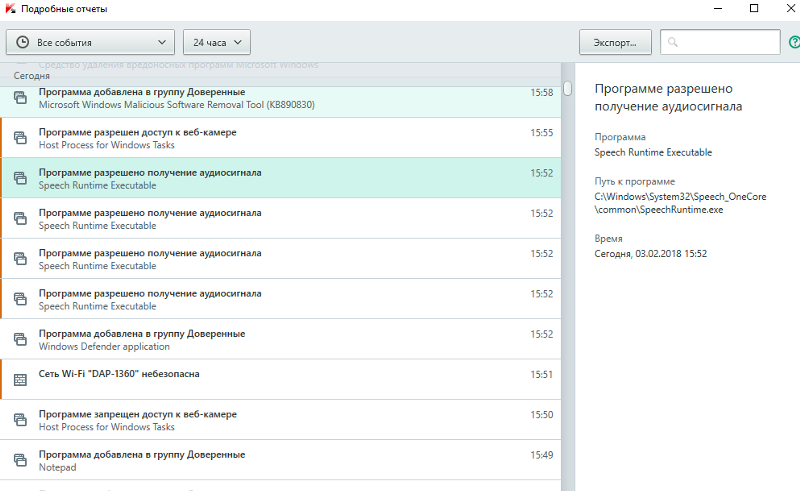

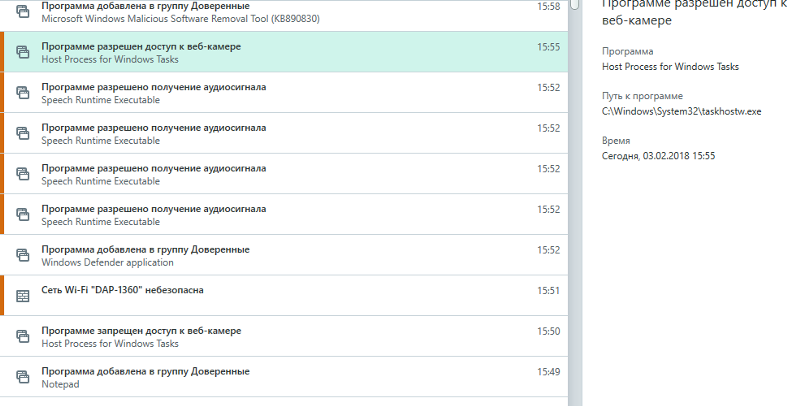

ОС инициализирует подключение к веб камере и микрофону.

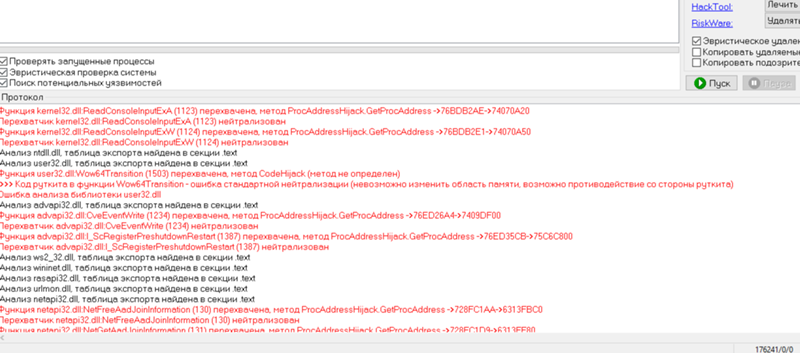

1. Поиск RootKit и программ, перехватывающих функции API

1.1 Поиск перехватчиков API, работающих в UserMode

Анализ kernel32.dll, таблица экспорта найдена в секции .rdata

Функция kernel32.dll: ReadConsoleInputExA (1123) перехвачена, метод ProcAddressHijack.GetProcAddress ->76BDB2AE->74070A20

Перехватчик kernel32.dll: ReadConsoleInputExA (1123) нейтрализован

Функция kernel32.dll: ReadConsoleInputExW (1124) перехвачена, метод ProcAddressHijack.GetProcAddress ->76BDB2E1->74070A50

Перехватчик kernel32.dll: ReadConsoleInputExW (1124) нейтрализован

Анализ ntdll.dll, таблица экспорта найдена в секции .text

Анализ user32.dll, таблица экспорта найдена в секции .text

Функция user32.dll: Wow64Transition (1503) перехвачена, метод CodeHijack (метод не определен)

>>> Код руткита в функции Wow64Transition - ошибка стандартной нейтрализации (невозможно изменить область памяти, возможно противодействие со стороны руткита)

Ошибка анализа библиотеки user32.dll

Анализ advapi32.dll, таблица экспорта найдена в секции .text

Функция advapi32.dll: CveEventWrite (1234) перехвачена, метод ProcAddressHijack.GetProcAddress ->76ED26A4->7409DF00

Перехватчик advapi32.dll: CveEventWrite (1234) нейтрализован

Функция advapi32.dll: I_ScRegisterPreshutdownRestart (1387) перехвачена, метод ProcAddressHijack.GetProcAddress ->76ED35CB->75C6C800

Перехватчик advapi32.dll: I_ScRegisterPreshutdownRestart (1387) нейтрализован

Анализ ws2_32.dll, таблица экспорта найдена в секции .text

Анализ wininet.dll, таблица экспорта найдена в секции .text

Анализ rasapi32.dll, таблица экспорта найдена в секции .text

Анализ urlmon.dll, таблица экспорта найдена в секции .text

Анализ netapi32.dll, таблица экспорта найдена в секции .text

Функция netapi32.dll: NetFreeAadJoinInformation (130) перехвачена, метод ProcAddressHijack.GetProcAddress ->728FC1AA->6313FBC0

Перехватчик netapi32.dll: NetFreeAadJoinInformation (130) нейтрализован

Функция netapi32.dll: NetGetAadJoinInformation (131) перехвачена, метод ProcAddressHijack.GetProcAddress ->728FC1D9->6313FF80

Перехватчик netapi32.dll: NetGetAadJoinInformation (131) нейтрализован

>> Опасно! Обнаружена маскировка процессов

1.4 Поиск маскировки процессов и драйверов

Проверка не производится, так как не установлен драйвер мониторинга AVZPM

Удали антивирусник и не мучайся

параноики- мне за счастье вирус поймать да ни как

Боюсь представить, что ты сделаешь, если поставишь вин10. Комп в адском огне сожжёшь, когда узнаешь насколько тщательно она за тобой следит.

Если у тебя стоит вин 10 так и будет он показывать

Ну дык это же 10-ка)

Она напичкана шпиёнами, как самый тухлый троян))

Следует понимать, что обнаружение перехвата тех или иных функций еще не означает, что в систему внедрился RootKit - возможно, перехват функций применяется антивирусным монитором, Firewall или иными утилитами. Например, весьма полезная и удобная утилита RegMon устанавливает свой драйвер для перехвата 13-ти функций KiST для слежения за операциями с реестром.

Если не волокешь - используй утилиты попроще.

- Перехват клавиатуры когда форма не в фокусе. C#, windows forms Кто может, напишите код, который будет захватывать клавиатуру когда форма не в фокусе и при нажатии например, кнопки E будет выполнятся какое-то действие. Заранее спасибо.

- Давно не пользовался скайпом. Пришлось перестанавливать так как сносил винду. Установил скайп, вошел со своим логи пароль И у меня почему то в обновленном скайпе исчезли все контакты. Можно их (контакты) как-то восстановить (найти)? Потому что я не помню логины, никнеймы своих друзей. Не знаю как их найти.

- Были жесткие лаги на винде 10 после 2 переустановок. Причину нашел, но как такое ВОЗМОЖНО? Оказалось после переустановки винды файл подкачки ВДРУГ ВНЕЗАПНО переназначился на диск Д, как такое может быть? Причем стояла галочка "по выбору системы". У кого такая хрень была? Почему это произошло?

- Защитник Windows нашел кое что. Защитник нашел что-то под названием unwaders.C! Ml Что это? Защитник Windows нашел кое что… Защитник нашел что-то под названием unwaders.C! Ml Что это?